BYOD un risque et une opportunité en même temps

« Bring Your Own Device », BYOD : depuis quelques années, le phénomène se répand comme une traînée de poudre. De plus en plus d’employés emmènent leurs appareils au travail et se connectent sur le réseau de l’entreprise. Qu’il s’agisse de tablettes, smartphones, PC portables ou autres, le problème est le même : une partie croissante des terminaux se connectent sur le réseau de l’entreprise, alors qu’ils sont également (ou principalement) utilisés à des fins personnelles. Le contrôle de ces appareils est donc moins aisé pour les directions informatiques :

- il faut d’abord en faire l’inventaire complet (ce qui est souvent difficile) ;

- il faut ensuite savoir de quelle manière ils sont utilisés, à quelles données internes ils peuvent accéder, et quelles applications y sont installées, sous peine de voir les données de l’entreprise se disperser aux quatre vents.

Néanmoins, le BYOD présente des avantages en termes de productivité, comme l’a démontré une large étude menée par CISCO. Nous sommes ici confrontés au dilemme de l’accroissement de la productivité au détriment de la sécurité.

Autonomie et productivité

Cette étude montre que les employés adoptent le BYOD essentiellement pour 3 raisons :

- pour être plus productifs ;

- pour mener de front des activités personnelles et professionnelles ;

- parce qu’ils en ont besoin et que l’entreprise ne leur fournit pas.

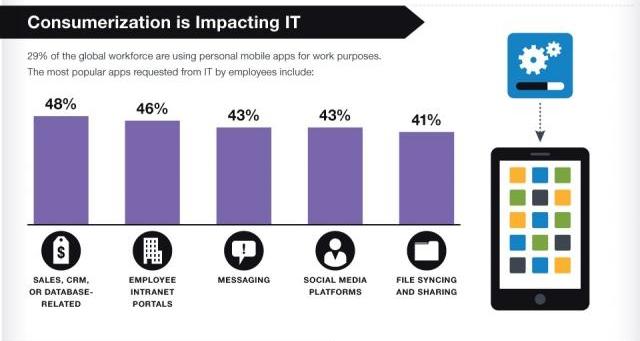

L’option qui consisterait à bannir ou à ignorer le phénomène BYOD n’est tout simplement plus réaliste. Pour profiter des avantages apportés par le BYOD, l’entreprise doit l’inclure dans sa stratégie IT et dans sa politique de sécurité. Le top 5 des applications les plus demandées par les employés est relativement explicite sur le fait que BYOD et productivité peuvent faire bon ménage :

- CRM et ventes ou bases de données (48% des employés)

- Portails employés / Intranet (46%)

- Messagerie (43%)

- Médias sociaux (43%)

- Synchronisation et partage de fichiers (41%)

Les applications les plus demandées en mode “BYOD” (source: Citrix) Le BYOD est une tendance nouvelle mais sa progression est rapide et ne pourra pas être arrêtée. D’ici 2016, le nombre d’appareils personnels utilisés en entreprise va doubler. La question est donc : comment maîtriser le phénomène BYOD pour en retirer le meilleur en toute sécurité ? Et comment apporter aux utilisateurs les accès, les fonctionnalités et le confort qu’ils attendent avec leurs appareils personnels ? Comment transformer le risque en opportunité ? La réponse est à la fois technique et organisationnelle.

Liberté, responsabilité, sécurité

… Et fraternité si on veut. Sur le plan organisationnel, la réponse au BYOD passe par une prise en compte des besoins des collaborateurs et un inventaire des terminaux utilisés, pour mettre en place des règles élémentaires d’utilisation. Une sensibilisation doit être faite sur les problèmes de sécurité liés à l’utilisation privée. La « Génération Y » comprend ce que hacking, hameçonnage (phishing), cheval de Troie, spyware ou malware signifie. Beaucoup en ont déjà fait la fâcheuse expérience sur leur PC personnel. On peut donc partir de leur expérience pour renforcer leur vigilance et les sensibiliser à des menaces qu’ils ne connaissent pas encore (menaces persistantes, DDos…). Pour le RSSI (Responsable de la sécurité des systèmes d’information), il s’agit donc de faire une mise au point sur les réflexes sécurité généraux et la nécessité d’avoir une bonne hygiène sur les terminaux « BYOD » : Voir à ce sujet, nos conseils pour les tablettes et portables. Au-delà des bons réflexes, le règlement d’ordre intérieur ou la « Charte informatique » devra être complété(e) par des règles spécifiques au BYOD : usages autorisés en entreprise / à domicile, application obligatoires / autorisées / prohibées. Les droits de l’employeur sur les terminaux privés devront être clairement délimités. Les exigences pour les périphériques BYOD doivent être les mêmes qui prévalent pour les appareils déjà connectés au réseau de l’entreprise. Il faut donc prévoir :

- des mots de passe sûr

- une protection antivirus

- un chiffrement intégral des disques dur

- un contrôle des applications

Concernant les accès au réseau de l’entreprise, l’idéal est de cloisonner, par exemple en mettant en place un accès wi-fi distinct au sein de l’entreprise. Ce réseau permettra uniquement d’accéder à Internet. Des accès à certaines applications maison pourront être créés, avec des mesures de protection et de filtrage.

Exemple : l’accès à la messagerie sera sans aucun doute la 1ère demande des utilisateurs. Dans ce cas, il est possible de donner au serveur de messagerie des droits d’administrations sur les terminaux mobiles. Cela permettra notamment d’effacer toutes les données présentes sur la machine en cas de perte ou de vol. C’est la meilleure manière d’éviter des vols de données sur des terminaux qui sont par définition plus vulnérables. Dans ce cas de figure, le collaborateur doit accepter de partager le contrôle de son appareil personnel en échange d’une sécurité renforcée.

Il existe également des systèmes de « Mobile device management » qui permettent de gérer tout un parc de terminaux mobiles et de contrôler les accès et les applications qui sont utilisées. Ils sont soit liés à une plateforme soit « agnostiques », c’est-à-dire capables de gérer plusieurs plateformes. Les systèmes de « mobile device management » permettent notamment de :

- mettre à jour les téléphones à distance ;

- contrôler les erreurs d’un parc entier ;

- prendre le contrôle des appareils à distance pour dépanner les utilisateurs ;

- faire l’inventaire des terminaux actifs, de consulter les communications en temps réel…

Ces systèmes permettent également de bloquer ou d’effacer des terminaux à distance, de faire des backups et des restaurations, voire même d’installer des applications à distance ou d’empêcher l’installation d’applications dans certaines conditions. Certains systèmes permettent de supprimer les données de manière sélective, ce qui permet de préserver les données à caractère privé.

Bref, les fonctionnalités de ces outils peuvent être très étendues. La difficulté réside parfois dans la prise en charge de plateformes hétérogènes… Pour plus d’information sur les systèmes de « mobile device management », vous trouverez une bonne synthèse sur le site de Clever. En conclusion, si le BYOD frappe à votre porte, il vous faudra l’affronter. Ne rien faire n’est pas une option. Mais agir trop vite présente également des risques face à des technologies et de pratiques émergentes. A vous de trouver le bon équilibre en adoptant les réflexes CASES…

Le BYOD s’accompagne souvent du BYOS : « Bring you own software » ou « service ». Des logiciels ou services en ligne (cloud) externes à l’entreprise sont utilisés à des fins professionnelles. Il est difficile d’interdire complètement cette pratique mais il faut la réguler et connaître précisément le fonctionnement des logiciels et services utilisés.